あなたのサイトにも忍び寄る悪意

最近、サイトの見直しをいろいろと行っているのですが、

その時に気づいたのが、覚えのないログイン試行。

11:11から11:18にかけて、300回のログイン試行が行われました。

数秒ごとに行われているので、自動化されたツールから試行されてるっぽいですね。

辞書総当たりでアタックしてきたのかな・・・。

ログから読み取れることは少ないですが・・・。

IPはわずかに変動しています。

ブロックを回避しようとする攻撃側の工夫(分散攻撃)かもしれません。

しかし、わたしのような弱小サイトまで狙ってくるとは・・・。

あまり情報を公開はしたくないですが、

WordPress上で、セキュリティのプラグインを入れて防御しています。

ちなみに、IPアドレスは国内のようで、

事前に乗っ取られてしまったサイトなのかもしれません。

国内IPを介した攻撃は、海外からの直接攻撃を警戒する

セキュリティ設定を潜り抜けるための手口かもしれません。

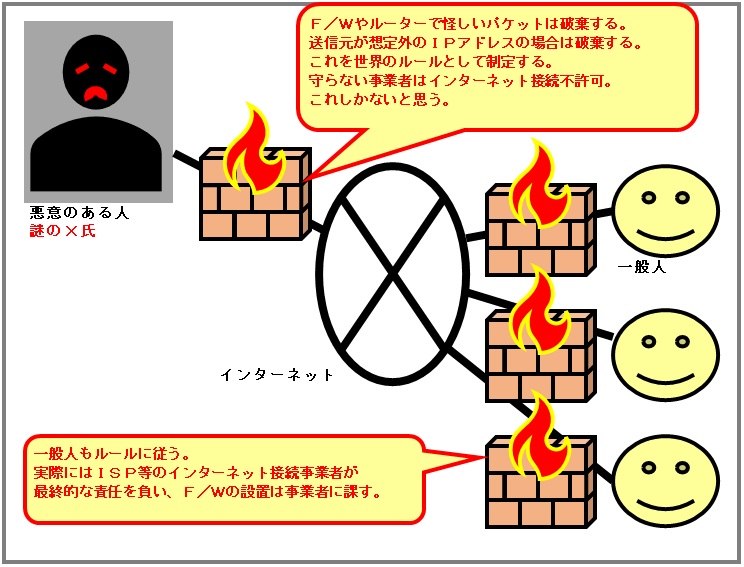

つまりは、踏み台にされている可能性があります。

踏み台にさせられた、そのサイトにも原因があるかもしれません。

セキュリティは、サイトを運用する人の責任でもあると思います。

乗っ取られないようにするために

自分のサイトが乗っ取られないようにするため、

他のサイトに迷惑をかけないようにするため、

以下はしっかりと対応しましょう。

パスワードは予測可能なものにはしない

辞書攻撃で破られるようなパスワードはやめましょう。

セキュリティ等をかける

WordPressなどではプラグイン等で予防することが可能です。

イメージを見ていただくと、ログイン失敗からロックに変わっています。

ログイン失敗が続いたあと、ステータスが「ロック」に変わっています。

これはプラグインが自動で異常を検知し、攻撃者のアクセスを遮断した跡です。

もしこの対策がなければ、数万回の試行を許し、今ごろサイトは乗っ取られていたかもしれません。

その他のサイトでも、なにかしらの予防を施すことが肝要です。

最新モジュールを保つ

悪意のある人はセキュリティホールを狙ってアクセスする可能性があります。

最新化を保つことが、サイト管理者にとって大事な作業になります。

推測されやすいユーザー名は避ける

「admin」や「サイトドメイン名」などをそのままユーザー名に使うのは危険です。

攻撃者はまずこれらを試してきます。

ログインURLの変更なども含め、入り口を特定させない工夫も効果的です。

多要素認証を利用する

「多要素認証」を利用している場合、仮にIDおよび1つ目のパスワードを不正利用されても

次のログイン行為を破られないかぎりは、不正ログイン防止に効果があります。

自分のサイトなので、多要素認証は有効となりますが、

少し話がずれてしまいますが(こことは話が少しずれてしまいますが)、

他のサイト等を訪問している際は、

フィッシングサイトなどでサイト自体が詐称されている場合があります。

その際はふたつ目のログイン行為も破られる可能性があり、注意が必要です。

(多要素認証といえど、必ずしも安全ではないことに注意が必要です。

万能薬ではないことはお伝えしておきます)

参考ページ

不正ログイン対策特集ページ - IPA 情報処理推進機構

https://www.ipa.go.jp/security/anshin/measures/account_security.html

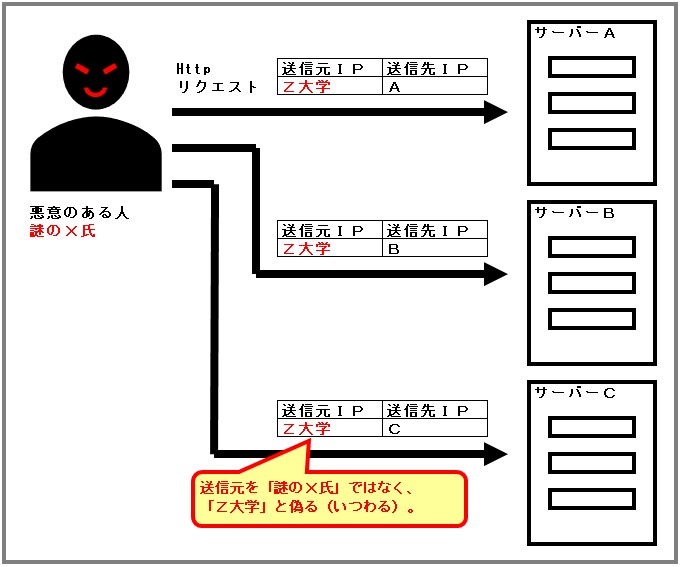

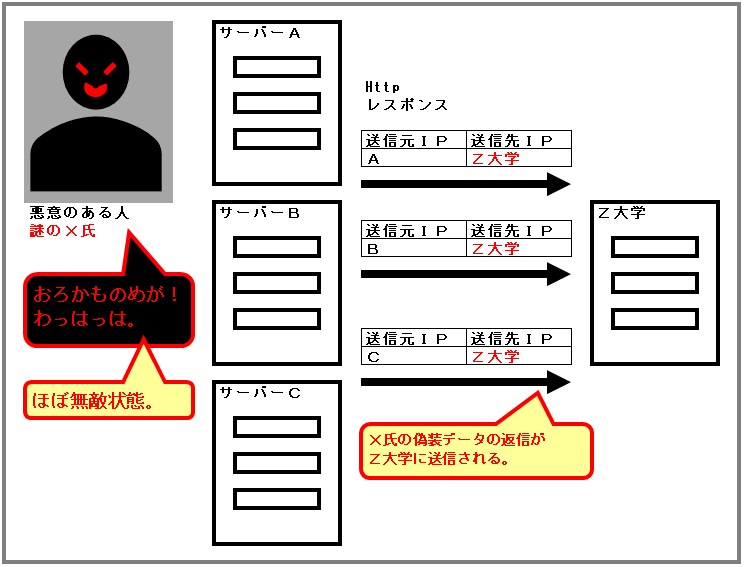

IPスプーフィング/DDos攻撃 - 攻撃を受けている可能性。あなたも受けているかも。 - きん たろう のページより

https://kinchannn.jp/2021/03/03/attack/

と、書いてるうちにも、フィッシングメール・・・汗

君のメール自体が詐欺メールなんだけど・・・